O Nirvana da ignorância

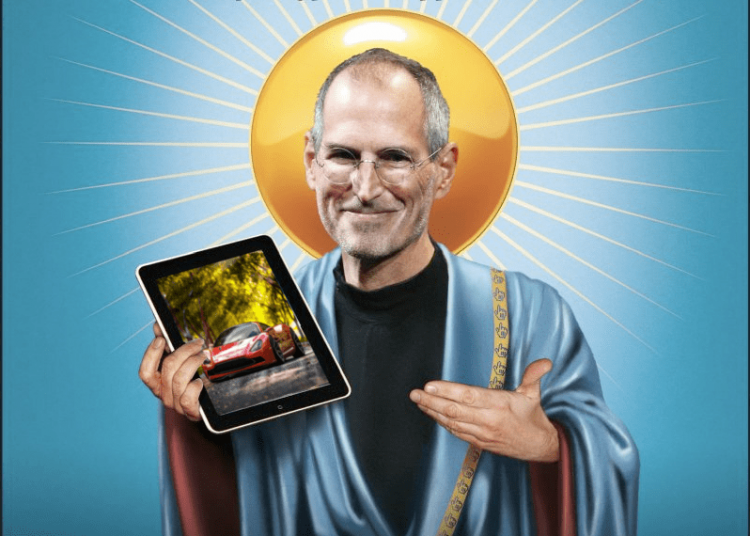

E o Senhor do Consumo criou o mercado e o dinheiro.

Mas o mercado era sem forma e vazio, e havia trevas sobre a face do caos; e o espírito do Senhor do Consumo vagava por sobre números e valores.

E disse o Senhor do Consumo: e hajam bancos; e houve bancos.

E viu o Senhor do Consumo que os bancos eram bons.

E disse o Senhor do Consumo: Produza o mercado empresários, empresários que tenham muitos lucros, e que ofereçam produtos e serviços conforme a sua espécie; e viu o Senhor do Consumo que era bom.

E disse o Senhor do Consumo: Produza o dinheiro políticos, políticos que exijam muitas mordomias, e que causem desmandos e desordem conforme a sua espécie; e viu o Senhor do Consumo que era bom.

E disse o Senhor do Consumo: Façamos o consumidor à nossa imagem, conforme a nossa semelhança para que ele sonhe ser igual ao Senhor do Consumo em toda sua grandeza; que obedeça aos políticos sem questionar; que consuma os produtos feitos pelos empresários e pague juros aos bancos com o suor do seu rosto; e que acredite que esta é a felicidade plena até o fim dos seus dias.

E o Senhor do Consumo os abençoou, dizendo: Frutificai e multiplicai-vos, e enchei as sacolas das maravilhas que não precisam.

E disse o Senhor do Consumo: Eis que vos tenho ofertado todas as maravilhas materiais que despertam o desejo de consumo e a inveja no vizinho, e que pretensamente supram todas as necessidades de espírito e aplaquem suas tristezas pelo pagamento no caixa; que seja oferecido crédito a juros em abundância para que todas as benesses estejam ao alcance de todos.

E o Senhor do Consumo disse: Este é o Nirvana do Consumo, o jardim de todos os prazeres, onde todas as necessidades mais frívolas são satisfeitas e a segurança é garantida.

E o Senhor do Consumo disse: E dele podereis consumir dos frutos de todas as árvores, exceto uma. É proibido consumir o fruto da árvore do conhecimento. É vedado ao consumidor o conhecimento, porque ele leva ao questionamento que envenena o espírito. Cabe ao consumidor a ignorância para que deposite toda sua confiança no Senhor do Consumo, porque ele proverá toda segurança e suas necessidades para que viva cercado dos prazeres do Nirvana do consumo.

E no sétimo dia o Senhor do Consumo descansou em seu iate no Mar do Caribe.

A “ciberprofecia” e o arauto do apocalipse

O leitor ou leitora entusiasta deve ter lido há algumas semanas sobre os problemas de segurança encontrados no Jeep Cherokee, que permite que crackers controlem o carro de qualquer lugar do mundo através da internet. Embora seja uma notícia que relaciona os mundos da informática e automobilístico, foi um fato tão notório que apareceu nos principais jornais impressos, falados e televisionados do mundo todo.

Foi um duro golpe à imagem maravilhosa dos carros conectados. O Nirvana do Consumo já não era tão idílico quanto antes.

Tão importante quanto o fato de hackers dominarem completamente um carro fora do desejo do motorista, foram os desdobramentos:

– A NHTSA formou uma comissão para avaliar se a vulnerabilidade do Jeep Cherokee não pode estar replicada em outros veículos que utilizem o mesmo transceptor de conexão com a internet;

– A Fiat Chrysler Automobiles (FCA) e a fabricante do transceptor tentando minimizar os problemas, transmitindo a impressão de que o problema estava sob controle, incluindo uma convocação-monstro para uma correção do software do transceptor;

– Outro grupo, inspirado pelo caso da Cherokee, repetiu o feito num Tesla S Model. O grupo de apoiou na idéia de que a Tesla faz parte de um grupo que inclui o sistema de pagamentos PayPal e da empresa aeroespacial SpaceX, onde a qualidade e a segurança do software são vitais.

– Um terceiro grupo demonstrou o controle de um Chevrolet Camaro através de simples comandos SMS enviados para uma central de rastreamento.

Porém, passadas poucas semanas o caso deixou as manchetes dos jornais, a poeira começou a baixar e o consumidor volta para o confortável Nirvana com a enganosa sensação de segurança, de que o problema é dos outros e não dele. Não importa o que disseram, agora ele está em paz com seu carro, seu smarphone, seu computador… A tempestade é para os outros.

O leitor entusiasta que constantemente nos acompanha, deve ter lido a terceira parte da série “Mundo Estranho”, que foi postada em 09/02/2015, meses antes do caso FCA:

“Hackers e vírus

…

Há anos Hollywood mostra filmes onde hackers causam o pânico geral, gerando o caos no sistema de sinais de trânsito da cidade. Em sistemas bem protegidos e administrados, isso é quase uma fantasia. Entretanto, com a internet das coisas, isso pode se tornar uma realidade.

O carro conectado terá que conversar amigavelmente com uma profusão enorme de dispositivos e isso pode ser uma porta aberta para os hackers.

Hoje os automóveis possuem redes intraveiculares (geralmente uma rede CAN, acessível pela porta OBD-II), mas são redes não conectadas abertamente e, portanto, impossíveis de serem acessadas de fora do carro. Porém, quando o veículo se conectar com a internet, sempre haverá uma forma de conectar a rede intraveicular com a internet, e, através dela, interferir com o funcionamento de um carro, mesmo do outro lado do mundo.

Um cracker pode usar o GPS de um carro para saber onde ele está em tempo real, e no momento preciso, pode incapacitar o funcionamento do motor ou travar o câmbio em ponto morto. Vinte carros atacados desta forma em pontos estratégicos de uma cidade como São Paulo, e o trânsito trava, levando a cidade ao caos absoluto.

Existe ainda a promessa, primeiro dos carros com tecnologia “by-wire”, onde o link mecânico entre volante e pedal do freio é substituído pela automação, e depois a dos carros conectados. Como esses carros com conectividade aberta para a internet se comportarão ao ataque de hackers e vírus? Haverá ameaça de segurança física às pessoas?

Os carros conectados terão de ser altamente seguros contra invasões, algo complexo de se fazer. As dificuldades começam pelo fato de os carros conectados não serem gerenciados por especialistas, e são praticamente abandonados à própria sorte nas mãos de usuários leigos. O problema se agrava com a dificuldade de manter os sistemas atualizados, conforme já vimos. Mas o terceiro fator, talvez o mais importante, esteja na experiência de escrever programas seguros só vir após anos de prática contra mentes mal intencionadas. A história da Microsoft é um bom exemplo dessa última dificuldade.

Quando ela lançou o Windows 95, o foco do sistema operacional era a facilidade de uso. Tudo era feito de forma automática, de forma que o usuário precisava de poucos conhecimentos para operar o computador. Veio o Windows 98, onde ela incrementou ainda mais essa idéia e ainda trouxe nativa a idéia de internet. Foi quando internet se popularizou. As facilidades de uso do Windows abriram um incontável número de brechas na segurança do sistema operacional. Quase todos os dias apareciam novos tipos de ataque e novos vírus, e a Microsoft virou até motivo de piada.

A situação só começou a mudar a partir do lançamento do Windows XP, que era um Windows reconstruído desde as funções mais básicas para ser seguro, mas a maturidade no desenvolvimento de sistemas seguros veio anos depois com o Windows Vista e o Windows 7. Foram 10 longos anos de aprendizado para a Microsoft fazer um sistema operacional seguro, e ainda assim o Windows não pode se dar ao luxo de ficar sem um antivírus se o usuário não for altamente qualificado.

A evolução técnica de desenvolvimento seguro da Microsoft só foi possível graças a uma mudança de postura da empresa. Antes, a Microsoft defendia que seus sistemas eram absolutamente seguros quando visivelmente não eram, atitude que tentava preservar a imagem da companhia e do produto. Com o lançamento do XP, a Microsoft passa a quase obrigar a instalação de um antivírus, e ao invés desta atitude ser interpretada como fragilidade, passou a ser entendida como uma preocupação da empresa com a segurança dos próprios usuários.

Em relação ao Windows, Android e iOS ainda tem alguns anos de maturação pela frente antes de serem realmente seguros, e os desenvolvedores da indústria automobilística ainda estão na infância perto da experiência de codificação segura desses sistemas operacionais.

Também há muita relutância em assumir que os sistemas embarcados são sensíveis a diferentes tipos de ataques e não há um esforço dos produtores para que softwares de proteção sejam instalados. O problema de virus no Android é grave, o Google se mostra neutro ao problema, mas ao menos o problema é bastante conhecido, há muita indicação para que os usuários instalem um antivírus.

Já o caso da Apple é mais complicado. Especialistas reconhecem que o iOS (assim como o MacOS) estão vários anos atrás da experiência da Microsoft, e a Apple cultiva a imagem de que seus produtos são “legais” (“cool”), e ficar alertando para o usuário se proteger porque o sistema é frágil, vai contra essa imagem. A Apple cultiva a imagem de empresa preocupada com a segurança dizendo que inspeciona rigorosamente todos os aplicativos que ela disponibiliza em sua loja de aplicativos (algo que o Google não faz), e a imensa maioria dos seus usuários acreditam piamente que estão absolutamente seguros por conta disso. Este erro pode ser fatal. Empresas de antivírus já demonstraram que vários aplicativos liberados pela Apple possuem funções inapropriadas que podem acessar dados impróprios dos usuários, gerar rastreamentos etc., e que só despertam meses após o aplicativo ser instalado. É uma forma fácil de contornar a vigilância da Apple, e o usuário se sentir seguro em usá-lo. Além disso, só para dar dois outros exemplos de como um iPhone ou um iPad podem ser atacados sem a instalação de aplicativo malicioso, o iOS é frágil a ataques vindos de sites maliciosos e a ataques vindos pelo cabo USB, incluindo a instalação de vírus. Pesquisas mostram que entre usuários que usam Windows e produtos Apple, mais de 90% deles possuem antivírus no Windows contra menos de 15% em produtos da Apple. Isto ocorre porque usuários Apple acreditam que a plataforma os protege.

Esse cenário é tudo o que os crackers desejam para disseminar golpes e o caos.

Aí voltamos à questão da atualização.

Se um automóvel possui um sistema abandonado pelo fabricante, qualquer vulnerabilidade que ele possa conter sempre oferecerá oportunidades aos crackers. Num veículo com 10 anos de uso isso talvez seja até desculpável (embora um veículo travado gerando caos no trânsito não faça diferença entre ser um novo e um com 10 anos de uso), mas não num veículo de três anos.

Temos o exemplo do Android, onde smartphones relativamente novos não são elegíveis de atualização por causa da grande diversidade de hardwares, custo e disponibilização de mão de obra para as customizações específicas de cada modelo, e mesmo no caso do iOS onde dispositivos antigos recebem atualização, o “antigo” quer dizer três anos, muito para um smartphone mas muito pouco para um automóvel.

Em função desses exemplos, passamos a imaginar se o mesmo não ocorrerá com os carros conectados, e abrindo brechas de segurança no trânsito.

Há uma escala de responsabilidade aqui. Um smartphone com vírus pode deixar seu dono sem capacidade de se comunicar, algo facilmente remediável, mas um automóvel com vírus pode comprometer a segurança das pessoas e a funcionalidade do trânsito.

Até quando a indústria automobilística estaria disposta a bancar as atualizações desses sistemas?

Até onde ela está preparada para estes desafios?”

…

Relendo o caso FCA, se vê espelhado no texto acima uma profecia do que estava para acontecer, incluindo o que ocorre nos bastidores. Milagre? Não. Apenas uma previsão de quem já viveu esse ambiente pelos bastidores tempo bastante para conhecer os detalhes, saber que eles se repetem, e que são uma resposta imediatista tentando proteger mais que simplesmente o consumidor de uma situação que deveria ser previamente estudada e controlada e não foi. O Nirvana do Consumo nunca deve ter sua imagem idílica perturbada.

Reforça o quadro a coluna de Fernando Calmon da semana passada.

Mudança de atitude

Num mundo onde há alertas de vulnerabilidades em dispositivos conectados que vão de miras de armas para atiradores de elite a assentos sanitários inteligentes e máquinas de infusão de medicamentos em UTIs hospitalares, não deveria causar espanto que carros conectados fossem afetados, e que a pouca experiência das empresas do setor automobilístico com o mundo conectado levassem aos mesmos erros do passado.

E não são apenas os erros de programação que deixam brechas nos sistemas, mas erros de postura frente ao problema também. Quando falamos de programação segura, estamos falando de uma programação em estado-da-arte, onde há um trabalho intenso de pesquisa e reprogramação sem que novos recursos sejam adicionados, parecendo que se está gastando muito dinheiro para tudo continuar do mesmo jeito.

Isso é algo completamente oposto aos restritos regimes de custos e prazos da indústria, e geralmente quem é inexperiente no mundo conectado deixa este lado da programação para segundo plano. E quando o software falha em ser seguro, a indústria se apressa em fazer declarações para salvar a própria imagem e manter seus consumidores tranquilos, enquanto ela corre atrás do prejuízo. São as piores atitudes possíveis a longo prazo.

Uma coisa que qualquer especialista de segurança cibernética sabe de cor e salteado é que qualquer sistema dito seguro é apenas referencialmente seguro e nunca considerado como absolutamente seguro. Qualquer sistema dito como seguro pode ocultar vulnerabilidades de segurança que podem passar despercebidas de todos por anos e anos.

Ano passado uma falha de segurança chamada de “Heartbleed” afetava quase todos os servidores Linux conectados na internet. O Heartbleed estava presente desde a primeira versão do Linux, e mesmo o código fonte do Linux e dos seus programas acessórios serem públicos e acessíveis a milhares de programadores, ninguém percebeu sua existência em mais de 20 anos de desenvolvimento do sistema. Se uma falha tão grave quanto esta pode se esconder de milhares de especialistas revisando este código durante tanto tempo, quem pode garantir a quantidade de falhas ocultas num software cujo código fonte está restrito a meia dúzia de programadores?

O fato do escândalo do caso FCA ter sido produzido por dois especialistas em segurança que trabalharam no carro de um deles nas horas vagas, mostra que todos os envolvidos na engenharia dos carros conectados estão errados na forma de abordar o problema:

– A NHTSA comete um erro ao instituir um grupo de trabalho para localizar outros modelos afetados pela vulnerabilidade do Cherokee. Não que o grupo não seja necessário, mas a medida é restritiva a apenas um caso isolado. É medida apenas para “apagar um incêndio” imediato, mas não busca uma solução permanente ao problema de forma ampla.

– Erra a FCA em tentar minimizar o problema, dando a impressão que se trata de problema localizado e perfeitamente sob controle;

– Erram os demais fabricantes ao não se manifestarem, passando a imagem que o problema é localizado. Potencialmente, todos os carros conectados podem oferecer vulnerabilidades, mas todos estão calados, transmitindo uma falsa sensação de segurança e normalidade aos usuários destes veículos. Ao deixar os consumidores tranqüilos, os induz a baixar a guarda quando não deveriam.

O problema é grave e precisa ser enfrentado de frente e com total transparência, mas as ações até agora têm se mostrado superficiais e pontuais, mais preocupadas na manutenção da imagem dos fabricantes do que a preocupação real com a segurança dos usuários.

O correto seria a criação de um grupo internacional, juntando organismos governamentais como a NHTSA e fabricantes de automóveis e autopeças que trabalhe proativamente na descoberta dessas vulnerabilidades, e busca formas de mitigar possíveis problemas delas advindas. Homologação de software, assim como é feito no setor aeronáutico, seria altamente positivo.

Não se enganem. O fato de acharem uma brecha que permite o comando de um Cherokee conectado não é obra do acaso. Potencialmente, todos os carros conectados possuem brechas e alertar os consumidores sem serem alarmistas é a atitude mais coerente a ser tomada. As declarações de que o problema é localizado e sob controle são apenas para que o consumidor não se assuste e deixe de consumir este novo tipo de produto. Tenta-se preservar o consumo imediato do produto, não o consumidor.

Entretanto, não é porque todos os carros sejam vulneráveis em alguma medida que devemos deixar de consumi-los. Computadores estão cheios de vírus e outros tipos de ataques maliciosos e nem por isso deixamos de usá-los, ou eles deixam de ser úteis. Um bom anti-virus e boas práticas online fazem parte do uso dos computadores, e as ameaças não constituem nenhum empecilho incontornável. Mas é preciso, antes de tudo, uma mudança de atitude sobre como fabricantes e consumidores se comportam diante do carro conectado.

Há lições dolorosas a serem aprendidas aqui. Recursos novos, que fazem a quantidade de códigos crescer explosivamente, e boa parte deles sendo substituída a cada nova renovação do veículo sem que haja amadurecimento desse código, e com uma equipe ainda inexperiente em termos de cibersegurança embarcada, é bailar com o perigo. É preciso pisar um pouco no freio da evolução e esperar que o que já existe evolua no quesito de cibersegurança. Não é o mais agradável, mas é o melhor a se fazer.

Também é importante parar com o discurso apaziguador e reconfortante, mas irreal, sobre cada falha que aparece. Ele não vai mudar a realidade dos ataques e será repetido tantas vezes até que se desgaste e ninguém mais acredite nele. Um discurso transparente e a demonstração sincera de que as fábricas estão empenhadas em cada dia melhorar mais a segurança dos carros conectados, são muito mais efetivos no longo prazo.

Que o leitor não se engane. Há muito mais por trás desse discurso das fábricas do que a honestidade sobre a realidade das ameaças. Então, esqueça o que os fabricantes dizem sobre a situação estar sob controle. Mas também não há motivos para pânico.

Lembre-se que o preço da liberdade é a eterna vigilância.

Para o pastor é importante que o rebanho se mantenha calmo, mesmo rodeado de lobos. Mas apenas manter o rebanho calmo e repetindo o mantra “O Senhor do Consumo é meu pastor e nada me faltará” não impede que algumas ovelhas sejam subtraídas de tempos em tempos.

O Senhor do Consumo está mais preocupado em manter seu Nirvana de Consumo em pé do que com a segurança de alguns consumidores do seu rebanho que possam ser apanhados.

Agora o leitor deve estar se perguntando: se o problema é sério, o que posso fazer para me proteger desse problema? E por que a atitude dos fabricantes está errada? Por que deve ela mudar?

É chegada a hora de uma boa mordida no fruto da árvore do conhecimento. Mas isso faremos na próxima parte desta matéria.

AAD